El creciente tráfico que se genera diariamente en Internet, queda refleja en archivos llamados logs. La gran cantidad de datos que un servidor gestiona, es un factor vital para cerciorarse del buen funcionamiento de un sistema. Nos permite llevar un seguimiento de los comportamientos de las máquinas, frente a todo tipo de conexión. Cada servicio provee de un mínimo de información que puede ser configurada con mayor granularidad, gracias a la utilidad de syslog.

En 1987 Van Jacobson, Craig Leres and Steven McCanne, crearon tcpdump, la cual, utilizaba una librería llamada libpcap. Ésta permite realizar capturas de tráfico de red desde los interfaces del equipo. Posteriormente fue portada a otros lenguajes, como Java o .NET, y plataformas como Windows. La proliferación de herramientas basadas en esta librería está compuesta de herramientas muy utilizadas y potentes , entre otras, se encuentran algunas como nmap, Wireshark o snort. Existe una gran variedad de documentación acerca de esta herramienta, así como multitud de cheatsheet sobre ella.

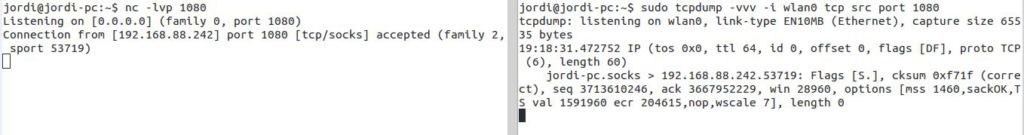

La herramienta nos permite realizar capturas de tráfico con una serie de parámetros muy concretos, los cuales, nos permiten, incluso filtrar por bits en capas como IP. En este primer ejemplo, pondremos un nectat en conexión inversa($nc -lvp 1080), y otro que conectará a la máquina que está a la escucha($ nc 192.168.88.252 1080).

tcpdump -vvv -i wlan0 -t tcp src port 1080

Aquí tenemos reflejado como tcpdump registra la conexión desde el host: 192.168.88.242.53719. En la misma línea, podemos ver número de secuencia, ack, así como el tipo de paquete [S.] (syn+ack)

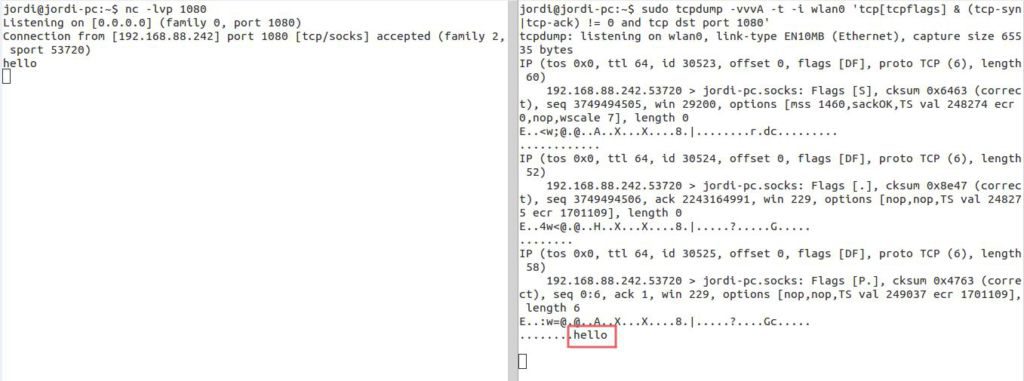

Aprovechando el ejemplo anterior, podemos pasarle una opción muy interesante a tcpdump, -A que nos permite ver los paquetes como ascii. En este caso, hemos utilizado un filtrado mucho más granular, que nos permite ver los paquetes que tienen activo el flag TCP SYN o ACK. Podemos visualizar como es visible la cadena enviada por el cliente.

tcpdump -vvvA -t -i wlan0 ‘tcp[tcpflags] & (tcp-syn|tcp-ack) != 0 and tcp dst port 1080’

Es una herramienta fantástica que nos permite llevar a cabo un análisis del estado de la red, bajo cualquier tipo de condiciones. A través de su cantidad de filtros, opciones, e incluso, escribir dichos resultados en archivos para previamente ser analizados, o hacer pipening con herramientas como grep, para hacer visible el patrón a localizar.